🎓 Я немного выждал, когда все выскажутся по поводу FireFox и DoH, и сделаю небольшой обзор, что же произошло на самом деле, как это расценивать, что дальше

👉 DoH, или DNS-over-HTTPS — технология получение записей DNS через специально сформированный HTTP-запрос. По факту, в запросе передаётся закодированный в base64 пакет DNS и соответственно получается ответ. DoH является одной из самых перспективных технологий шифрования DNS-запросов. Стандарт IETF: RFC 8484

☝️ История DoH в браузерах началась с того, что FireFox 01 июня 2018 года объявил о поддержке DoH в FireFox версии 62, вышедшей 5 сентября 2018 года:

https://blog.nightly.mozill...-privacy-in-firefox/

06 сентября 2019 года FireFox заявил о постепенном включении DoH по умолчанию для части пользователей (неизвестно каких):

https://blog.mozilla.org/fu...r-https-the-default/

Браузер Chrome пока осторожно заявляет о поддержке DoH в браузерах с версии 78, которая предположительно выйдет 22 октября 2019 года:

https://blog.chromium.org/2...me-provider-dns.html

Но не в версиях для Linux и iOS

☝️ Включение DoH по умолчанию это плохо или хорошо? Плохо то, что по-умолчанию крупные корпорации при желании будут знать о ваших запросах к DNS. Да и привязка к глобальным сервисам не всегда хорошо. Хорошо то, что люди будут защищены от локальной «прослушки».

✌️ Многие зарубежные схемы блокировок сайтов строятся на подмене ответов DNS. При запросе «запрещенного» имени выдаётся «ложный» адрес, на котором, например, может быть расположена страница с информацией о том, что ресурс заблокирован по решению органов власти. DoH умножает эту систему на 0. Многие российские провайдеры, например «Эр-Телеком», через подмену DNS минимизирует расходы на блокировку. На их системы это тоже окажет влияние. Но это конечно ещё не «Гудбай, DPI».

✌️ Коллеги начали упоминать ESNI, как более важную часть в деле обхода блокировок. Дело в том, что сейчас при шифрованном соединении с сайтом в большинстве случаев браузер вначале передаёт на сервер, с которым желает соединиться, имя сайта, к которому хочет обратиться, в открытом виде — SNI (Server Name Indication) заголовок. На перехвате этой информации строится основная часть например российских блокировок сайтов. ESNI (Encrypted SNI) решает эту проблему. Однако, как мы видели в апреле 2018 года, никого не волнует сопутствующий ущерб от блокировок и я вас уверяю — регуляторы просто «порежут» весь этот ESNI. С другой стороны, ESNI требует специальной записи для домена, т.е. завязан на систему DNS. Без DoH блокировать ESNI выборочно очень просто — надо всего-лишь подменять ответы специальных запросов. Т.е. DoH тоже важен. Но не только DoH, важен и DNSSEC — технология, позволяющая подписывать содержимое доменных имен:

https://dxdt.ru/2018/12/28/8645/

👍 DNSSEC+DANE — это вот прямо следующий шаг для браузеров. Технология DANE позволяет удостоверять ключи шифрования для TLS-соединений через подписанные записи DNS. На практике это означает, что вы можете сами выпускать для себя SSL-сертификаты, без привязки к коммерческим фирмам, выпускающим SSL-сертификаты, или Letsencrypt

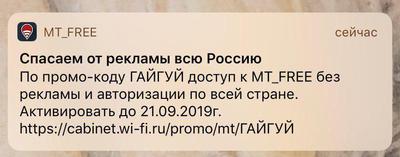

🤘 Ну и раз я тут решил почесать языком про DoH, есть интересное предложение. Было бы интересно, если бы интернет-провайдеры подхватили «всероссийский хакатон» и сделали на своих DNS поддержку и DoH и DoT без фильтра. Это не запрещено ни прямо, ни косвенно. Это потребует затрат и не принесет прибыли, но это будет «славная охота»

schors

schors