🔥🔥🔥 Есть такая технология — DNSSEC. Она позволяет подписывать ответы DNS (это то, что отвечает например за связь домена и IP-адреса), чтобы ответ нельзя было подделать. Внедрение слабое, но есть (требуйте у вашего регистратора или хостера). Но множество клиентов настроены на проверку DNSSEC, если она есть. Корневая зона подписана. Все основные зоны первого уровня — подписаны (включая RU и РФ). Буквально вчера на Дне Кибербезопасности я рассказывал про DNSSEC

Сегодня должна была состояться церемония переподписи корневой зоны. Это выглядит так — избранные «офицеры» имею свои части секретных ключей. Работает это только если сложить всё вместе. Но что-то пошло не так:

https://twitter.com/theiana.../1227600447289974786

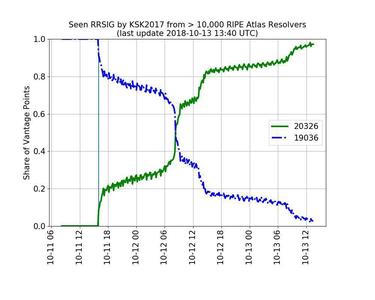

Ключи хранятся в специальном хранилище (HSM), ключи доступа к хранилищу (токены активации) хранятся в специальной сейфе (простите за терминологию, но мне по другому не объяснить, там ларец, заяц, утка и яйцо). СЕЙФ СЛОМАЛСЯ. Криптоофицеры обсуждают, как взломать сейф. Если корневую зону не подписать до 11 апреля, мировой DNSSEC превратится в тыкву. А с ним прекратит нормальное функционирование значительная часть всей системы доменных имен

Кстати. Посмотрел, что пишет об этом российский НЦКЦКЦКЦКЦ и ГосСОПКА:

http://www.gov-cert.ru/

Примерно такая же информация размещена на сайтах Минцифры, Роскомнадзора и Спортлото. Собственно и не то чтобы должны, но при риторике «мимо нас муха не проскочит» я бы назвал это групповым пафосным словоблудием

schors

schors